Как настроить Site-to-Site IPsec VPN между TL-ER6120 и TL-R600VPN?

.jpg)

Чтобы настроить IPsec VPN туннель на маршрутизаторах TP-Link, вам необходимо выполнить следующие действия:

1. Подключение устройств между собой.

2. Проверка параметров, необходимых для настройки IPsec VPN на маршрутизаторе.

3. Настройка IPsec VPN параметров на TL-ER6120 (Маршрутизатор A).

4. Настройка IPsec VPN параметров на TL-R600VPN (Маршрутизатор B).

5. Проверка IPsec SA.

Подключение устройств между собой

Перед настройкой VPN туннеля вам необходимо убедиться, что оба маршрутизатора подключены к сети Интернет. После того, как вы убедитесь, что Интернет-соединение является активным для каждого из маршрутизаторов, вам необходимо проверить правильность настроек VPN обоих устройств. Для этого выполните следующие действия.

Проверка параметров, необходимых для настройки IPsec VPN на маршрутизаторе

Чтобы выполнить проверку необходимых параметров на обоих маршрутизаторах, зайдите в веб-интерфейс каждого маршрутизатора.

Страница с настройками состояния для маршрутизатора А:

.jpg)

Страница с настройками состояния для маршрутизатора В:

.jpg)

Настройка IPsec VPN параметров на TL-ER6120 (маршрутизатор A)

Шаг 1: на странице веб-интерфейса управления нажмите VPN, а затем IKE Proposal.

В меню IKE Proposal введите любое желаемое Proposal Name, выберите Authentication (Аутентификация), Encryption (Шифрование) и DH Group (DH группа). В нашем примере мы взяли MD5, 3DES и DH2.

.jpg)

Шаг 2: Нажмите Add (Добавить).

Шаг 3: Нажмите IKE Policy (IKE политика), введите желаемое Policy Name (Имя политики), выберите Exchange Mode (Режим обмена). В нашем примере мы используем Main (Основной), и выбрали IP Address (IP-адрес) в качестве ID Type (Тип идентификатора).

.jpg)

Шаг 4: В первом поле IKE Proposal мы в данном примере вводим test1. Введите желаемые Pre-shared Key (Предварительный ключ) и SA Lifetime (Время действия SA), опция DPD отключена.

.jpg)

Шаг 5: Нажмите Add (Добавить).

.jpg)

Шаг 6: Нажмите IPsec в меню слева, затем выберите IPsec Proposal. Выберите Security Protocol (Протокол безопасности), ESP Authentication (ESP аутентификация) и ESP Encryption (ESP шифрование), которые хотите активировать для VPN туннеля. В нашем примере мы используем ESP, MD5 и 3DES.

.jpg)

Шаг 7: Нажмите Add (Добавить).

Шаг 8: Нажмите на IPsec Policy, введите желаемое Policy Name, режим должен быть установлен на LAN-to-LAN. Введите Local Subnet (Локальная подсеть) и Remote Subnet (Удаленная подсеть).

.jpg)

Шаг 9: Выберите WAN, к которой вы подключены, и введите адрес в поле Remote Gateway (Удаленный шлюз). В нашем примере удаленным шлюзом является WAN IP-адрес маршрутизатора В - 218.18.1.208.

Шаг 10: Найдите поле Policy Mode и выберите IKE.

Шаг 11: Для IKE Policy выбираем test1.

Шаг 12: Для IPsec Proposal в данном примере мы выбрали ipsec1.

Шаг 13: Найдите вкладку PFS, здесь мы оставили настройку NONE (Отсутствует), в SA Lifetime введите “28800” или другой желаемый интервал.

Шаг 14: Найдите вкладку Status (Режим), затем выберите Activate (Активировать).

.jpg)

Шаг 15: Нажмите Add (Добавить).

.jpg)

Шаг 16: Выберите Enable (Включить) и нажмите Save (Сохранить).

.jpg)

Настройка IPsec VPN параметров на TL-R600VPN (маршрутизатор B)

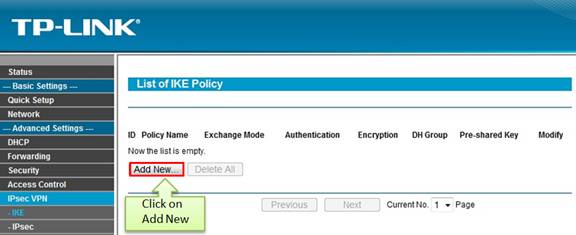

Шаг 1: Перейдите на страницу IPsec VPN > IKE и нажмите Add New (Добавить новый).

Шаг 2: Введите желаемое Policy Name (Имя политики), в нашем примере мы ввели test2. В Exchange Mode (Режим обмена), выберите Main (Основной).

.jpg)

Шаг 3: Authentication Algorithm (Алгоритм аутентификации) и Encryption Algorithm (Алгоритм шифрования) должны совпадать с настройками на маршрутизаторе А. В нашем примере мы используем MD5 и 3DES.

Шаг 4: В DH Group выберите DH2, значение должно совпадать с настройкой на маршрутизаторе А.

Шаг 5: Введите Pre-shared Key (Предварительный ключ) и SA Lifetime (Время действия SA), убедитесь, что эти значения идентичны с теми, которые установлены на маршрутизаторе А.

Шаг 6: Нажмите Save (Сохранить).

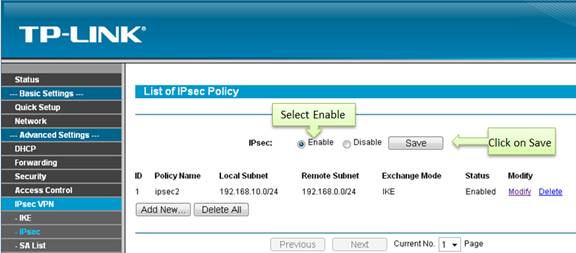

Шаг 7: Нажмите IPsec в левой части страницы, а затем нажмите Add New (Добавить новый).

Шаг 8: Введите Policy Name (Имя политики), в нашем примере мы используем ipsec2.

Шаг 9: Введите Local Subnet (Локальная подсеть) и Remote Subnet (Удаленная подсеть), а затем введите поле Remote Gateway (Удаленный шлюз)- это WAN IP-адрес маршрутизатора А, 218.18.0.233.

.jpg)

Шаг 10: В Exchange mode (Режим обмена) выберите IKE, в качестве Security Protocol (Протокол безопасности) в нашем примере мы устанавливаем ESP.

Шаг 11: Authentication Algorithm (Алгоритм аутентификации) и Encryption Algorithm (Алгоритм шифрования) должны совпадать с настройками на маршрутизаторе А. В нашем примере мы используем MD5 и 3DES.

Шаг 12: В поле IKE Policy в нашем примере вводим test2.

Шаг 13: Найдите поле PFS, здесь мы оставили настройку NONE (Отсутствует), в SA Lifetime введите “28800” или другой желаемый интервал.

Шаг 14: Найдите поле Status (Режим), затем выберите Activate (Активировать).

Шаг 15: Нажмите Save (Сохранить).

Шаг 16: Активируйте IPsec и нажмите Save (Сохранить).

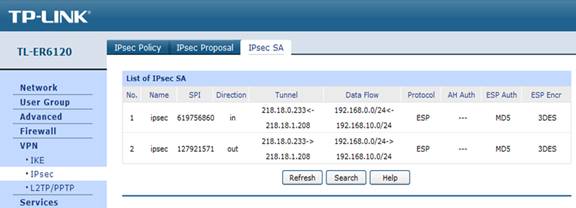

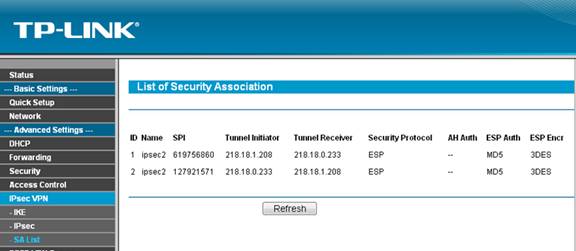

Проверка IPsec SA

Маршрутизатор A:

Маршрутизатор B:

Чи була ця стаття корисною?

Ваш відгук допомагає вдосконалити цей сайт.