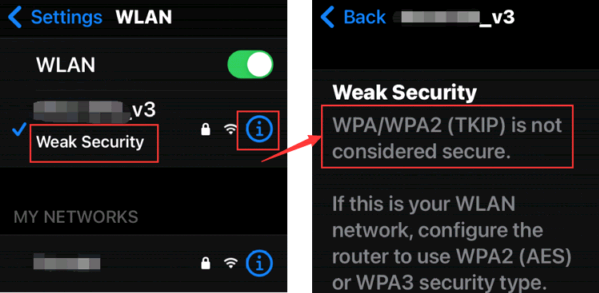

Komunikat o Słabych zabezpieczeniach i Ostrzeżenie dotyczące prywatności na urządzeniach z iOS 14 i iOS15

Wraz z aktualizacją iOS 14 (Więcej informacji na temat aktualizacji znajdziesz pod adresem https://support.apple.com/pl-pl/HT211808), Apple wykonało wielkie zmiany w kwestii zabezpieczeń urządzeń pracujący pod kontrolą systemu iOS. Nowe funkcje Prywatności zwiększają transparentność użytkownika i kontrolę nad dostępem aplikacji do lokalizacji, zdjęć, mikrofonu i kamery.

W związku z powyższym, może zdarzyć się sytuacja, w której otrzymasz komunikat dotyczący Twojej sieci Wi-Fi "Ostrzeżenie dotyczące prywatności" lub "Słabe zabezpieczenia".

Następujące tryby szyfrowania zostały uznane przez Apple jako niewystarczająco bezpieczne. W związku z tym, jeśli Twoje urządzenie z iOS wykryje taki rodzaj zabezpieczeń sieci Wi-Fi, wyświetli wtedy komunikat o słabych zabezpieczeniach.

(Więcej informacji na ten temat znajdziesz pod adresem https://support.apple.com/pl-pl/HT202068)

-

Mieszany WPA/WPA2

-

WPA Personal

-

WEP, włączając WEP Open, WEP Shared, WEP Transitional Security Network i Dynamic WEP (WEP z 802.1X)

-

TKIP, właczając dowolne ustawienia zabezpieczeń z TKIP w nazwie

Rozwiązanie:

Zmień typ szyfrowania sieci Wi-Fi routera na jeden z następujących: WPA3 Personal, WPA2/WPA3 Transitional (Przejściowy) lub WPA2 Personal (AES)

Obecnie wszystkie routery TP-Link umożliwiają zmianę typu szyfrowania. Zaktualizuj oprogramowanie urządzenia, aby zwiększyć bezpieczeństwo.

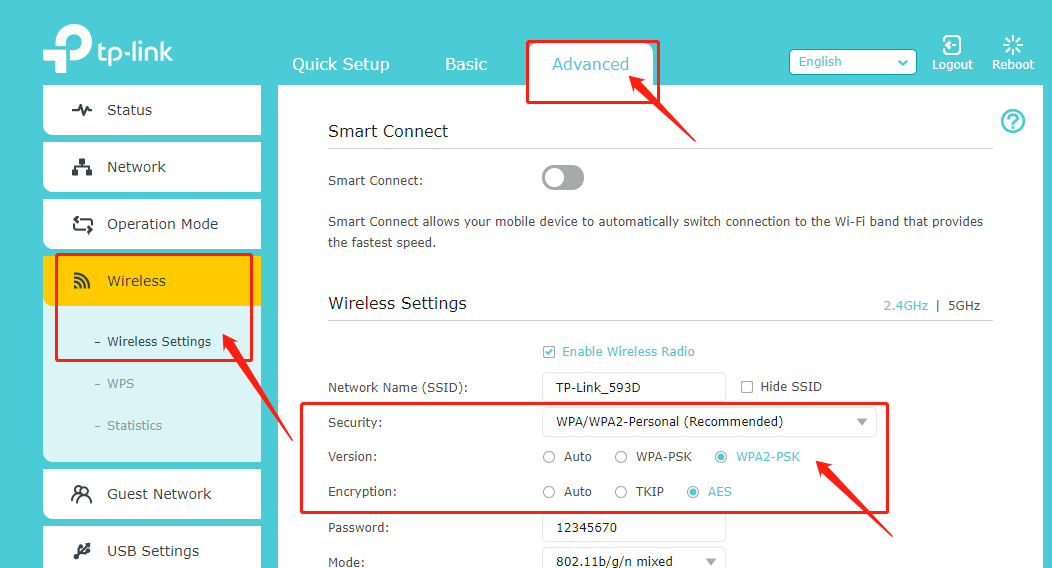

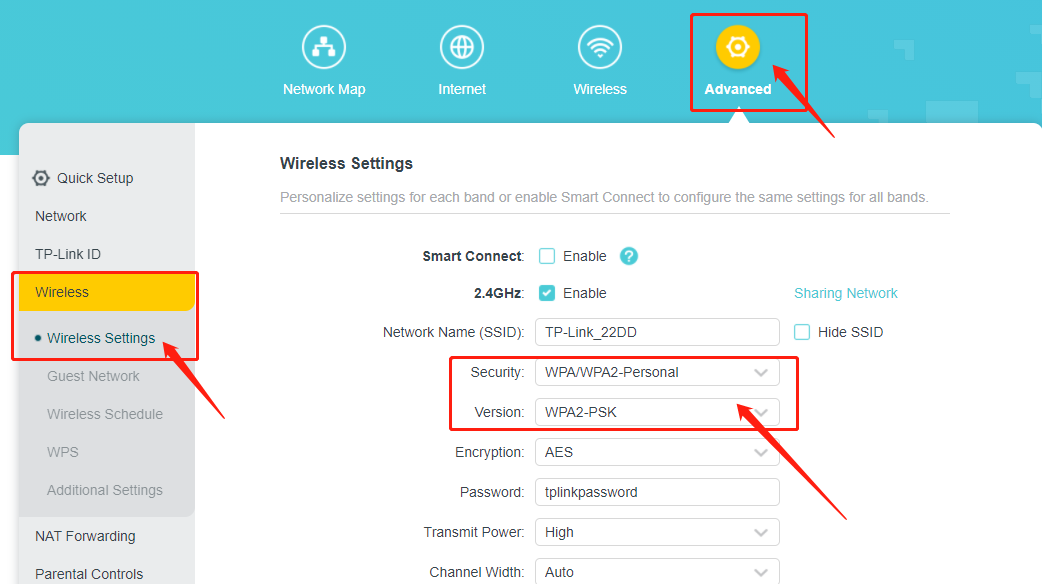

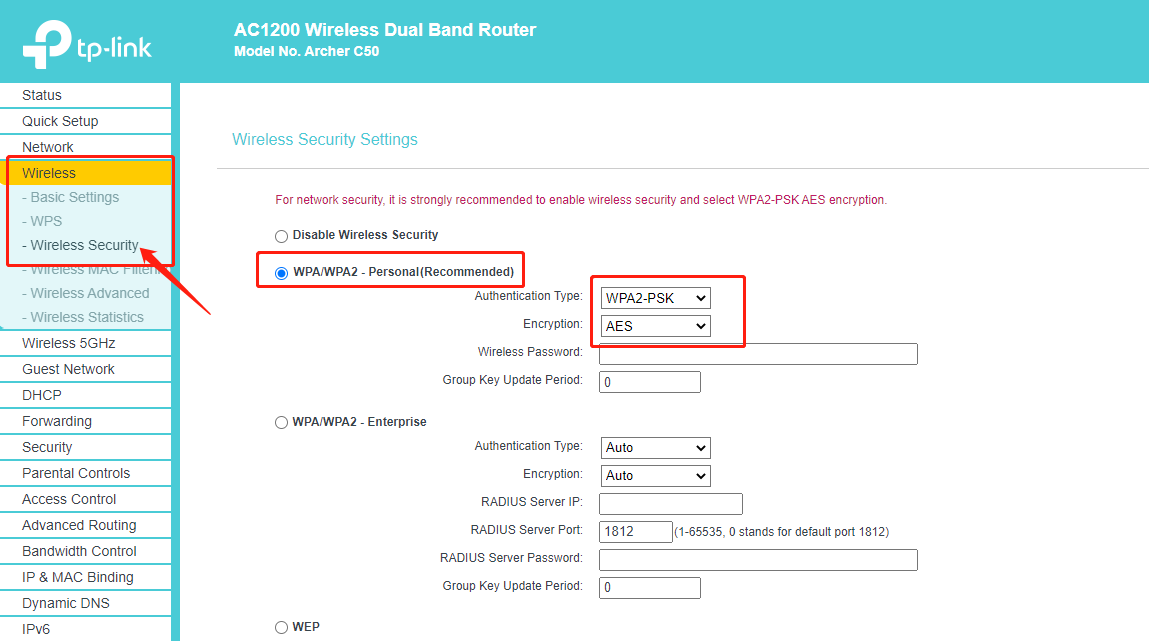

1. Dla routerów TP-Link

Zaloguj się na stronę konfiguracyjną routera. Możesz skorzystać z poniższego poradnika

W jaki sposób zalogować się na stronę konfiguracyjną bezprzewodowego routera firmy TP-Link?

Na stronie konfiguracyjnej przejdź do zakładki Zaawansowane (Advanced) -> Sieć bezprzewodowa (Wireless) -> Ustawienia sieci bezprzewodowej (Wireless settings) -> zmień typ szyfrowania na WPA2-PSK -> kliknij przycisk Zapisz (Save), aby zakończyć konfigurację.

Seria Archer z Wi-Fi 5 (przykładowo Archer C9):

Seria Archer z Wi-Fi 6 (przykładowo AX 1500):

TL-WR841N, Archer C50 i C55:

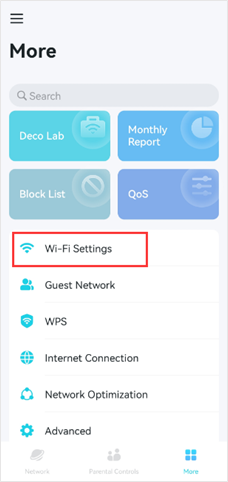

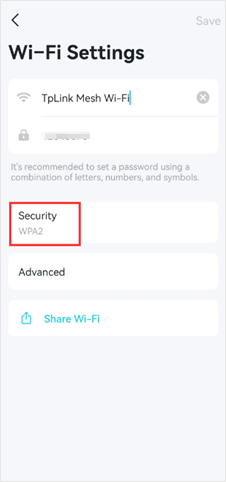

2. Dla systemu Deco

Urządzenia Deco umożliwiają zmianę typu szyfrowania z poziomu aplikacji Deco. Jeśli nie widzisz tej funkcji, zaktualizuj aplikację Deco i oprogramowania urządzeń w systemie Deco do najnowszych wersji.

UWAGA: Jeśli korzystasz z Deco M9 Plus z oprogramowaniem w wersji 1.2.12 lub wcześniejszym, zapoznaj się z Metodą 3 opisaną w tym poradniku , aby zaktualizować oprogramowanie za pomocą Narzędzia do aktualizacji.

Poniższy przykład prezentujemy na podstawie Deco M4.

Przejdź do aplikacji Deco > Więcej (More) > Ustawienia Wi-Fi (Wi-Fi Settings) > Bezpieczeństwo (Security), aby zmienić typ szyfrowania.

3. Dla wzmacniaczy sygnału

(1) Zmianę szyfrowania należy wykonać na routerze lub punkcie dostępowym, z którym połączony jest wzmacniacz sygnału.

(2) Zaktualizuj oprogramowanie Wzmacniacza sygnału do najnowszej wersji

(3) Zresetuj i skonfiguruj ponownie Wzmacniacz sygnału po wykonaniu aktualizacji do najnowszej wersji. Ustaw nowe SSID dla Wzmacniacza sygnału. Zalecamy skorzystać z metody konfiguracji poprzez stronę konfiguracyjną. Następnie uruchom ponownie Router i Wzmacniacz sygnału.

4. Dla produktów MiFi

1) M7200 V2 i V3, M7450 V2, M7650 V1.1:

Najnowsze oficjalne oprogramowania domyślnie korzystają z szyfrowania AES. Po aktualizacji nie będzie konieczna ręczna zmiana typu szyfrowania.

2) M7650 V1, M7450 V1, M7350 V5, M7200 V1, M7000 V1, M7300 V3:

Domyślny typ szyfrowania Wi-Fi to WPA-PSK/WPA2-PSK Auto. Prosimy o jego zmianę na WPA-PSK/WPA2-PSK AES. Jeśli nie widzisz tej opcji, sprawdź, czy Twoje urządzenie korzysta z najnowszej wersji oprogramowania.

3) M7350 V3 i V4, M7310 V1 i V2, M7300 V2:

Domyślny typ szyfrowania to WPA-PSK/WPA2-PSK Auto. Nie ma możliwości ustawienia samego AES.

[Uwaga]:

Domyślne szyfrowanie sieci Wi-Fi naszych produktów jest ustawione na Auto, co znaczy, że obsługuje zarówno bezpieczną metodę szyfrowania AES, jak i szyfrowanie TKIP, aby zapewnić kompatybilność z urządzeniami, które obsługują tylko szyfrowanie TKIP.

Nie oznacza to, że urządzenie Apple musi korzystać ze słabej metody szyfrowania, gdy informuje o słabych zabezpieczeniach. Jeśli szyfrowanie ustawione jest na AUTO, lub TKIP + AES, wtedy urządzenia iOS wybiorą bezpieczną metodę szyfrowania WPA2+AES, ale w dalszym ciągu będą wyświetlać ostrzeżenie. W związku z tym, nie musisz obawiać się o bezpieczeństwo.

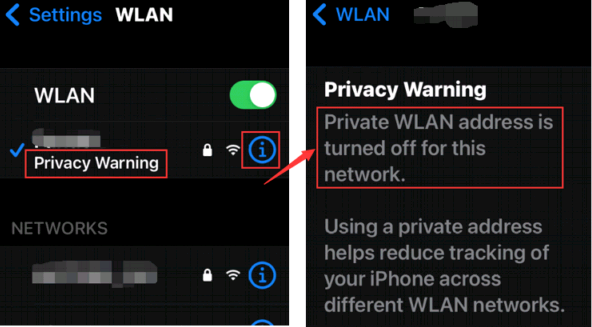

Sytuacja występuje wtedy, gdy urządzenie iOS korzysta ze swojego prawdziwego adresu MAC do komunikacji sieciowej.

W celu zwiększenia poziomu prywatności, Apple zaleca włączenie prywatnego adresu przez cały czas, dzięki czemu urządzenie będzie korzystać z innego adresu MAC dla każdej sieci Wi-Fi. (Więcej informacji na ten temat znajdziesz pod adresem https://support.apple.com/pl-pl/HT211227)

Uwaga: Ta funkcja może pomóc w zatrzymaniu śledzenia Twojej aktywności w sieci, ale może również spowodować, że urządzenia iOS będą rozpoznawane przez routery jako “nieznane urządzenie“, ponieważ losowy adres MAC uniemożliwi prawidłowe rozpozananie producenta urządzenia.

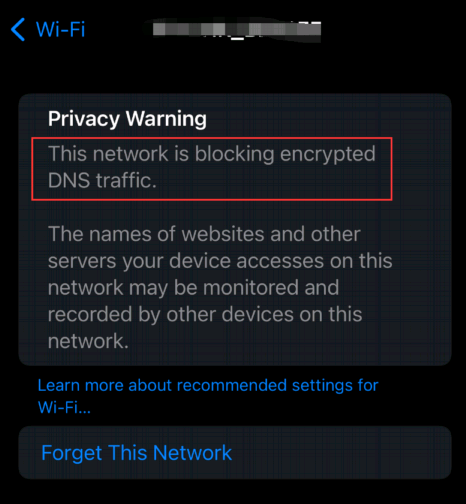

Ta funkcja prywatności iOS została stworzona do użytku w sytuacji, gdy router i obsługa DNS przez router nie mogą są zaufane. Umożliwia obejście tego, co robi router.

Deco ma wbudowany specjalny mechanizm obsługi zapytań DNS i jeśli otrzymujesz powyższy komunikat, wtedy zalecamy ręczne ustawienie serwera DNS na 8.8.8.8 i 1.1.1.1 w aplikacji Deco > Więcej > Połączenie internetowe > IPv4. Więcej informacji dotyczących zmiany adresów serwerów DNS znajdziesz w tym poradniku. Następnie przejdź do ustawień Wi-Fi Twoich urządzeń z iOS, zapomnij sieć Deco i połącz się z nią ponownie.

Czy ten poradnik FAQ był pomocny?

Twoja opinia pozwoli nam udoskonalić tę stronę.

z United States?

Uzyskaj produkty, wydarzenia i usługi przeznaczone dla Twojego regionu.